美国服务器在数字化浪潮席卷全球的当下,数据已成为国家核心战略资产,然而随着网络攻击手段日益复杂化、隐蔽化,数据泄露事件频发,给企业声誉、用户隐私乃至国家安全带来严峻挑战。据IBM《2023年数据泄露成本报告》显示,全球数据泄露平均成本高达435万美元,而美国服务器因监管严格且经济价值高,成为黑客重点目标。在此背景下,构建一套覆盖全生命周期的数据安全体系,不仅是合规要求,更是企业生存与发展的生命线。本文小编将从物理层、网络层、系统层、应用层及管理层面,拆解具体防护措施与操作指南,助力美国服务器实现“进不来、拿不走、毁不掉”的安全目标。

即便最强的逻辑防御也无法弥补美国服务器物理层面的漏洞。美国数据中心需遵循TIA-942标准,通过多重机制保障基础设施安全。

- 生物识别+门禁联动:部署指纹/虹膜识别仪,结合IC卡双重验证,仅授权人员可进入美国服务器机房。

- 视频监控全覆盖:安装智能摄像头,支持移动侦测与人脸识别,录像保存至少90天。

- 环境监测预警:配置美国服务器温湿度传感器、烟雾探测器,实时联动消防系统。

# 启用802.1X认证,绑定RADIUS服务器 aaa new-model radius-server host 10.0.0.5 key secret123 dot1x system-auth-control

- 异地容灾备份:选择地理隔离的区域建立副中心,采用ZFS文件系统实现美国服务器增量同步。

- 介质销毁规范:淘汰美国服务器硬盘使用消磁机处理,固态硬盘执行Secure Erase指令。

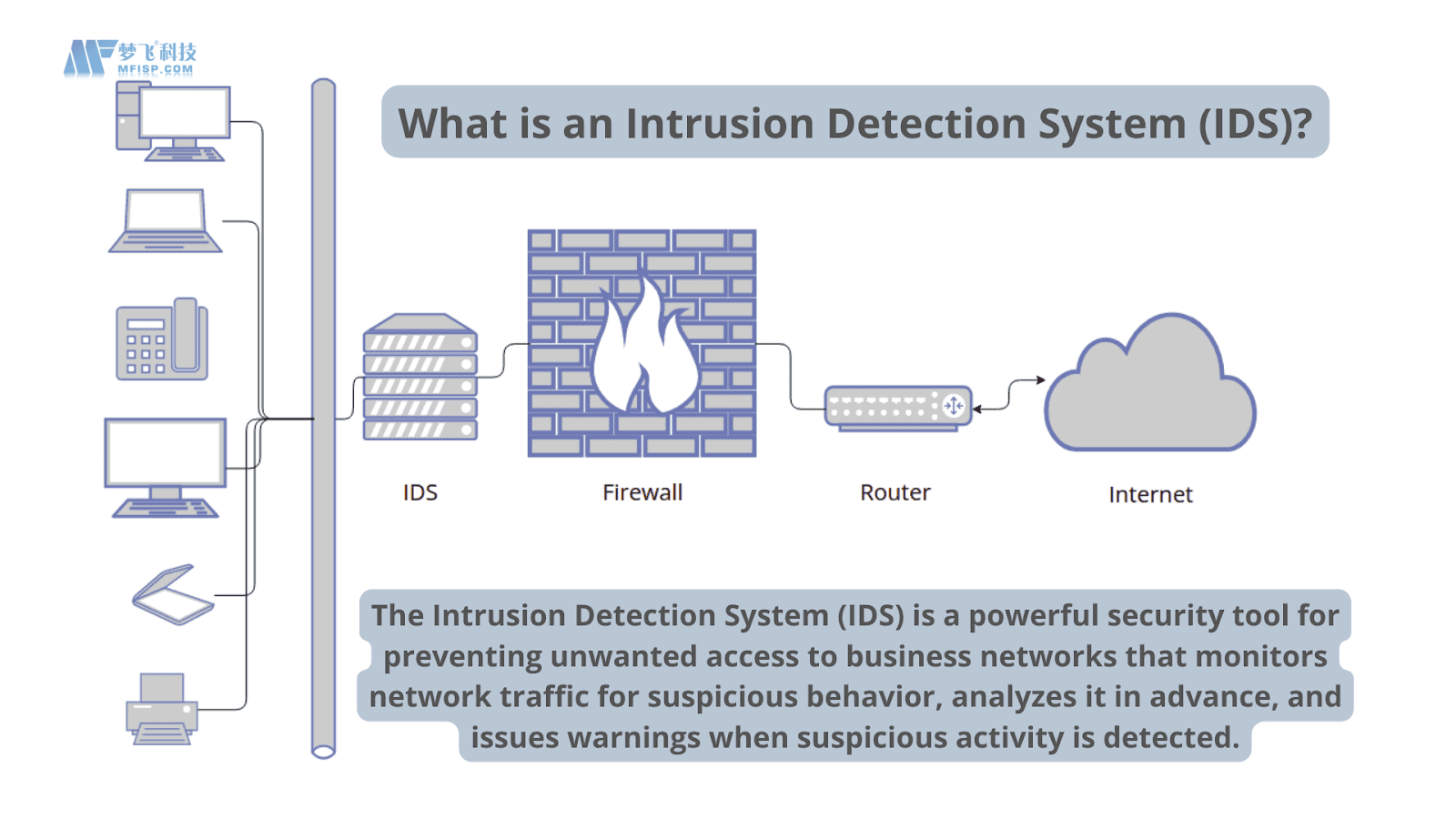

面对DDoS、中间人攻击等威胁,需通过美国服务器网络架构优化与设备配置形成立体防御。

- 最小权限原则:默认拒绝所有流量,仅开放必要美国服务器端口(如HTTP/HTTPS)。

- 防暴力破解:单IP每小时登录美国服务器失败超5次自动封禁24小时。

# 允许已建立的连接 iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # 限制SSH暴力破解 iptables -A INPUT -p tcp --dport 22 -m recent --name badguys --set iptables -A INPUT -p tcp --dport 22 -m recent --name badguys --update --seconds 3600 --hitcount 5 -j DROP # 启用SYN Cookie防护 iptables -N SYN_FLOOD iptables -A INPUT -p tcp --syn -j SYN_FLOOD iptables -A SYN_FLOOD -m limit --limit 1/s --limit-burst 3 -j RETURN iptables -A SYN_FLOOD -j LOG --log-prefix "SYN Flood: "

- WireGuard快速部署:相比传统美国服务器OpenVPN,性能提升显著,适合远程运维。

- 证书吊销列表(CRL):定期更新吊销过期的美国服务器数字证书。

WireGuard服务端配置(/etc/wireguard/wg0.conf):

[Interface] PrivateKey = YOUR_PRIVATE_KEY Address = 10.8.0.1/24 ListenPort = 51820 PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE [Peer] # 客户端配置 PublicKey = CLIENT_PUBLIC_KEY AllowedIPs = 10.8.0.2/32

操作系统作为美国服务器承上启下的关键环节,需通过硬化改造压缩攻击面。

- 内核参数调优:禁用危险的美国服务器proc文件系统挂载,关闭core dump。

- 账户治理:强制美国服务器密码复杂度(≥12位,含大小写+数字+符号),90天轮换。

- SELinux启用:转入Enforcing模式,阻止美国服务器越权操作。

net.ipv4.icmp_echo_ignore_broadcasts = 1 # 忽略广播包 net.ipv4.conf.all.accept_redirects = 0 # 禁止ICMP重定向 net.ipv4.conf.default.rp_filter = 1 # 反向路径校验 fs.protected_hardlinks = 1 # 防止符号链接攻击

- 组策略集中管控:统一部署美国服务器密码策略、审核策略。

- PowerShell执行策略:设为AllSigned,杜绝未签名脚本运行。

计算机配置 → Windows设置 → 安全设置 → 账户策略 → 密码策略

即使攻破外围防线,加密技术仍能确保美国服务器数据不可读。

- LUKS磁盘加密:适用于美国服务器Linux分区,支持AES-256算法。

- BitLocker全盘加密:Windows环境下推荐方案,集成TPM芯片提升美国服务器安全性。

cryptsetup luksFormat /dev/sdb1 # 格式化加密卷 cryptsetup open /dev/sdb1 myvolume # 解锁挂载 mount /dev/mapper/myvolume /mnt/secure # 挂载至目录

- TLS 1.3强制实施:美国服务器禁用SSLv3/TLS 1.0,优先选用ECDHE密钥交换。

- HSTS头部注入:浏览器强制HTTPS访问,避免美国服务器降级攻击。

ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384'; add_header Strict-Transport-Security "max-age=63072000; includeSubDomains" always;

静态防御不足以应对高级持续性威胁(APT),需建立美国服务器感知-响应闭环。

- ELK Stack日志分析:采集Apache/MySQL日志,可视化展示美国服务器异常行为。

- Zabbix指标监控:跟踪美国服务器CPU/内存/磁盘IO,阈值告警触发邮件/短信。

- 文件完整性监控(FIM):使用tripwire检测关键二进制文件篡改。

tripwire --init-keypair # 生成公私钥对 tripwire --init # 扫描系统生成基线

- 杀进程→断网络→取证备份:发现入侵后立即隔离受感染美国服务器主机。

- 蜜罐诱捕:部署CanaryToken诱导美国服务器攻击者,留存证据链。

- 灾难恢复演练:每季度模拟数据丢失场景,验证美国服务器RTO/RPO达标情况。

技术投入再多,若人员疏忽仍会导致美国服务器重大事故。需从以下维度入手:

- 最小权限分配:开发人员仅有美国服务器测试环境只读权限,生产环境变更需双因子认证。

- 年度安全培训:涵盖钓鱼邮件识别、Social Engineering防范。

- SOC2/HIPAA合规审计:聘请第三方机构出具报告,证明美国服务器符合行业标准。

从物理锁具到量子加密,从美国服务器单机防护到云原生安全,数据安全的战场始终在演变。美国服务器因其特殊地位,既要抵御国家级黑客组织的精密攻击,又要满足GDPR、CCPA等严苛法规要求。本文提供的方法论并非万能药,但若能切实落地每一项措施,必将大幅提升美国服务器安全水位。

现在梦飞科技合作的美国VM机房的美国服务器所有配置都免费赠送防御值 ,可以有效防护网站的安全,以下是部分配置介绍:

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| E3-1270v2 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 350/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v1 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 799/月 | 免费赠送1800Gbps DDoS防御 |

| Dual E5-2690v2 | 32GB | 500GB SSD | 1G无限流量 | 1个IP | 999/月 | 免费赠送1800Gbps DDoS防御 |

| Dual Intel Gold 6152 | 128GB | 960GB NVME | 1G无限流量 | 1个IP | 1299/月 | 免费赠送1800Gbps DDoS防御 |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!