Навчальний посібник CCNA: вивчення основ роботи в мережі

Що таке CCNA?

CCNA (Cisco сертифікований мережевий партнер) це популярна сертифікація для інженерів комп’ютерних мереж, яку надає компанія Cisco Системи. Він дійсний для всіх типів інженерів, включаючи мережевих інженерів початкового рівня, мережевих адміністраторів, інженерів з підтримки мережі та мережевих спеціалістів. Це допомагає ознайомитися з широким спектром мережевих концепцій, таких як моделі OSI, IP-адресація, безпека мережі тощо.

За оцінками, з моменту запуску в 1 році CCNA було видано понад 1998 мільйон сертифікатів. CCNA означає «Cisco Сертифікований мережевий партнер». Сертифікат CCNA охоплює широкий спектр мережевих концепцій і основ CCNA. Це допомагає кандидатам вивчити основи CCNA та підготуватися до новітніх мережевих технологій, над якими вони, ймовірно, працюватимуть.

Деякі з основ CCNA, охоплені сертифікацією CCNA, включають:

- Моделі OSI

- IP-адресація

- WLAN і VLAN

- Безпека та керування мережею (включно з ACL)

- Маршрутизатори / протоколи маршрутизації (EIGRP, OSPF і RIP)

- Маршрутизація IP

- Безпека мережевого пристрою

- Пошук і усунення несправностей

Примітка: Cisco Сертифікат дійсний лише протягом 3 років. Після закінчення терміну дії сертифікації власник сертифіката повинен знову скласти сертифікаційний іспит CCNA.

Навіщо отримувати сертифікат CCNA?

- Сертифікат підтверджує здатність професіонала розуміти, керувати, налаштовувати та усувати неполадки комутованих і маршрутизованих мереж середнього рівня. Він також включає перевірку та впровадження підключень через віддалені сайти за допомогою WAN.

- Він навчає кандидата, як створити мережу «точка-точка».

- Він навчає, як задовольнити вимоги користувачів шляхом визначення топології мережі

- Він розповідає про те, як маршрутизувати протоколи для підключення мереж

- Тут пояснюється, як створювати мережеві адреси

- Тут пояснюється, як встановити з’єднання з віддаленими мережами.

- Власник сертифіката може встановлювати, налаштовувати та керувати службами LAN та WAN для невеликих мереж

- Сертифікат CCNA є необхідною умовою для багатьох інших Cisco сертифікація, наприклад CCNA Security, CCNA Wireless, CCNA Voice тощо.

- Доступний навчальний матеріал, який легко простежити.

Види сертифікації CCNA

Щоб захистити CCNA. Cisco пропонують п’ять рівнів мережевої сертифікації: початковий, асоційований, професійний, експертний і Archiтект. Cisco Нова сертифікаційна програма Certified Network Associate (200-301 CCNA), яка охоплює широкий спектр основ ІТ-кар’єри.

Як ми обговорювали раніше в цьому підручнику CCNA, будь-який сертифікат CCNA діє протягом трьох років.

| Код екзамену | Призначений для | Тривалість і кількість питань на іспиті | Вартість іспитів |

|---|---|---|---|

| 200-301 CCNA | Досвідчений мережевий технік |

|

300 доларів (для різних країн ціна може відрізнятися) |

Окрім цієї сертифікації, новий курс сертифікації, зареєстрований CCNA, включає:

- Хмара CCNA

- Співпраця CCNA

- Комутація та маршрутизація CCNA

- Безпека CCNA

- Постачальник послуг CCNA

- Центр обробки даних CCNA

- CCNA Industrial

- Голос CCNA

- CCNA Wireless

Щоб дізнатися більше про ці іспити, перейдіть за посиланням тут.

Кандидат на сертифікацію CCNA також може підготуватися до іспиту за допомогою навчального табору CCNA.

Щоб успішно завершити повний курс CCNA разом із іспитом, необхідно добре знати такі теми: TCP/IP і модель OSI, підмережі, IPv6, NAT (трансляція мережевих адрес) і бездротовий доступ.

З чого складається курс CCNA

- Команда Мережевий курс CCNA охоплює основи встановлення, експлуатації, налаштування та перевірки основних мереж IPv4 і IPv6.

- Мережевий курс CCNA також включає доступ до мережі, IP-підключення, IP-послуги, основи мережевої безпеки, автоматизацію та програмування.

Нові зміни в поточному іспиті CCNA включають:

- Глибоке розуміння IPv6

- Теми рівня CCNP, як HSRP, DTP, EtherChannel

- Розширені методи усунення несправностей

- Проектування мережі з надмережами та підмережами

Критерії прийнятності для сертифікації

- Для сертифікації ступінь не потрібна. Однак деякі роботодавці віддають перевагу

- Добре мати базові знання програмування CCNA

Локальні мережі Інтернет

Локальна мережа Інтернету складається з комп’ютерної мережі, яка з’єднує комп’ютери в межах обмеженої території, наприклад офісу, помешкання, лабораторії тощо. Ця мережа включає WAN, WLAN, LAN, SAN тощо.

Серед них WAN, LAN і WLAN є найбільш популярними. У цьому посібнику з вивчення CCNA ви дізнаєтесь, як можна створити локальні мережі за допомогою цієї мережевої системи.

Розуміння потреби в мережі

Що таке мережа?

Мережа визначається як два або більше незалежних пристроїв або комп’ютерів, які з’єднані для спільного використання ресурсів (наприклад, принтерів і компакт-дисків), обміну файлами або забезпечення електронного зв’язку.

Наприклад, комп’ютери в мережі можуть бути з’єднані за допомогою телефонних ліній, кабелів, супутників, радіохвиль або інфрачервоних променів.

До двох дуже поширених типів мереж належать:

- Локальна мережа (LAN)

- Глобальна мережа (WAN)

Дізнайтеся про відмінності між LAN і WAN

З еталонної моделі OSI рівень 3, тобто мережевий рівень, бере участь у створенні мережі. Цей рівень відповідає за пересилання пакетів, маршрутизацію через проміжні маршрутизатори, розпізнавання та пересилання повідомлень локального домену на транспортний рівень (рівень 4) тощо.

Мережа працює шляхом з’єднання комп’ютерів і периферійних пристроїв за допомогою двох частин обладнання, включаючи маршрутизацію та комутатори. Якщо два пристрої або комп’ютери під’єднані до одного каналу зв’язку, то мережевий рівень не потрібен.

Дізнатися більше про Види Computer Networks

Пристрої для роботи в мережі, що використовуються в мережі

Для підключення до Інтернету нам потрібні різні пристрої для підключення до Інтернету. Деякі з поширених пристроїв, які використовуються для створення Інтернету.

-

NIC: Плата мережевого інтерфейсу або NIC – це друковані плати, які встановлюються на робочих станціях. Він являє собою фізичне з’єднання між робочою станцією та мережевим кабелем. Хоча NIC працює на фізичному рівні моделі OSI, він також розглядається як пристрій канального рівня. Частиною мережевих адаптерів є передача інформації між робочою станцією та мережею. Він також контролює передачу даних по дроту

-

концентратори: концентратор допомагає збільшити довжину мережевої кабельної системи шляхом посилення сигналу та його повторної передачі. В основному це багатопортові повторювачі, і вони взагалі не переймаються даними. Концентратор з'єднує робочі станції та надсилає передачу всім підключеним робочим станціям.

-

Мости: коли мережа розростається, з нею часто стає складно працювати. Щоб керувати цими зростаючими мережами, їх часто ділять на менші локальні мережі. Ці менші локальні мережі з’єднані одна з одною через мости. Це допомагає не тільки зменшити споживання трафіку в мережі, але й відстежує пакети під час їх переміщення між сегментами. Він відстежує MAC-адресу, пов’язану з різними портами.

-

Комутатори: Перемикачі використовуються в опції до мостів. Це стає більш поширеним способом підключення до мережі, оскільки вони просто швидші та інтелектуальніші, ніж мости. Він здатний передавати інформацію на певні робочі станції. Комутатори дозволяють кожній робочій станції передавати інформацію по мережі незалежно від інших робочих станцій. Це як сучасна телефонна лінія, де одночасно відбувається кілька приватних розмов.

-

Маршрутизатор: Метою використання маршрутизатора є спрямування даних уздовж найбільш ефективного та економічного маршруту до пристрою призначення. Вони працюють на мережевому рівні 3, що означає, що вони спілкуються через IP-адресу, а не через фізичну (MAC-адресу). Маршрутизатори з’єднують дві або більше різних мереж разом, наприклад мережу Інтернет-протоколу. Маршрутизатори можуть з’єднувати різні типи мереж, наприклад Ethernet, FDDI та Token Ring.

-

Браутери: це поєднання маршрутизаторів і мосту. Brouter діє як фільтр, який пропускає деякі дані в локальну мережу та перенаправляє невідомі дані в іншу мережу.

-

модеми: Це пристрій, який перетворює створені комп’ютером цифрові сигнали комп’ютера в аналогові сигнали, що передаються телефонними лініями.

Розуміння рівнів TCP/IP

TCP/IP означає Transmission Протокол керування/ Інтернет-протокол. Він визначає спосіб підключення комп’ютера до Інтернету та спосіб передачі даних між ними.

- TCP: Він відповідає за розбиття даних на невеликі пакети перед тим, як їх можна буде надіслати в мережу. Крім того, для повторного збирання пакетів, коли вони надходять.

- IP (Інтернет-протокол): Він відповідає за адресацію, надсилання та отримання пакетів даних через Інтернет.

На зображенні нижче показано Модель TCP/IP підключено до рівнів OSI..

Розуміння рівня Інтернету TCP/IP

Щоб зрозуміти рівень Інтернету TCP/IP, ми візьмемо простий приклад. Коли ми вводимо щось в адресний рядок, наш запит буде оброблено на сервері. Сервер відповість нам із запитом. Цей зв’язок в Інтернеті можливий завдяки протоколу TCP/IP. Повідомлення надсилаються та приймаються невеликими пакетами.

Інтернет-рівень у еталонній моделі TCP/IP відповідає за передачу даних між комп’ютерами джерела та призначення. Цей рівень включає дві дії

- Передача даних на рівні мережевого інтерфейсу

- Маршрутизація даних до правильних пунктів призначення

Отже, як це відбувається?

Інтернет-рівень пакує дані в пакети даних, які називаються IP-дейтаграмами. Він складається з IP-адрес джерела та призначення. Окрім цього, поле заголовка IP-дейтаграми містить таку інформацію, як версія, довжина заголовка, тип служби, довжина датаграми, час життя тощо.

На мережевому рівні ви можете спостерігати за такими мережевими протоколами, як ARP, IP, ICMP, IGMP тощо. Дейтаграми передаються через мережу за допомогою цих протоколів. Кожен з них нагадує певну функцію.

- Інтернет-протокол (IP) відповідає за IP-адресування, маршрутизацію, фрагментацію та повторне збирання пакетів. Він визначає, як маршрутизувати повідомлення в мережі.

- Так само у вас буде протокол ICMP. Він відповідає за функції діагностики та повідомлення про помилки через невдалу доставку IP-пакетів.

- За керування IP-групами multicast відповідає протокол IGMP.

- ARP або протокол визначення адрес відповідає за вирішення адреси Інтернет-рівня в адресу рівня мережевого інтерфейсу, таку як апаратна адреса.

- RARP використовується для бездискових комп’ютерів, щоб визначити їхню IP-адресу за допомогою мережі.

На зображенні нижче показано формат IP-адреси.

Розуміння транспортного рівня TCP/IP

Транспортний рівень також називають транспортним рівнем хост-хост. Він відповідає за надання на прикладному рівні послуг зв’язку сеансів і дейтаграм.

Основними протоколами транспортного рівня є протокол дейтаграм користувача (UDP) і Transmission Протокол керування (TCP).

- TCP відповідає за послідовність і підтвердження надісланого пакету. Він також виконує відновлення пакетів, втрачених під час передачі. Доставка пакетів через TCP більш безпечна та гарантована. Інші протоколи, які потрапляють у ту саму категорію, це FTP, HTTP, SMTP, POP, IMAP тощо.

- UDP використовується, коли обсяг даних для передачі невеликий. Це не гарантує доставку пакетів. UDP використовується в VoIP, відеоконференціях, Ping тощо.

Сегментація мережі

Сегментація мережі передбачає поділ мережі на менші мережі. Це допомагає розподілити навантаження трафіку та підвищити швидкість Інтернету.

Сегментація мережі може бути досягнута такими способами,

- Впроваджуючи DMZ (демілітаризовані зони) і шлюзи між мережами або системами з різними вимогами безпеки.

- За допомогою ізоляції сервера та домену за допомогою безпеки протоколу Інтернету (IPsec).

- Завдяки реалізації сегментації та фільтрації на основі сховища за допомогою таких методів, як маскування LUN (номер логічного блоку) і шифрування.

- Впроваджуючи DSD, оцінювали міждоменні рішення, де це було необхідно

Чому сегментація мережі важлива

Сегментація мережі важлива з таких причин:

- Підвищити безпеку– Для захисту від зловмисних кібератак, які можуть поставити під загрозу зручність використання вашої мережі. Для виявлення та реагування на невідоме вторгнення в мережу

- Проблема з ізоляцією мережі– Надайте швидкий спосіб ізоляції скомпрометованого пристрою від решти вашої мережі у разі вторгнення.

- Зменшити затори– Сегментуючи локальну мережу, можна зменшити кількість хостів у мережі

- Розширена мережа– Маршрутизатори можуть бути додані для розширення мережі, дозволяючи додатковим хостам до локальної мережі.

Сегментація VLAN

VLAN дозволяє адміністратору сегментувати мережі. Сегментація виконується на основі таких факторів, як команда проекту, функція чи програма, незалежно від фізичного розташування користувача чи пристрою. Група пристроїв, підключених у VLAN, діє так, ніби вони перебувають у власній незалежній мережі, навіть якщо вони мають спільну інфраструктуру з іншими VLAN. VLAN використовується для рівня каналу даних або Інтернету, тоді як підмережа використовується для рівня мережі/IP. Пристрої в межах VLAN можуть спілкуватися один з одним без комутатора рівня 3 або маршрутизатора.

Популярними пристроями, що використовуються для сегментації, є комутатор, маршрутизатор, міст тощо.

Підмережа

Підмережі більше стурбовані IP-адресами. Підмережі в основному базуються на апаратному забезпеченні, на відміну від VLAN, яка базується на програмному забезпеченні. Підмережа — це група IP-адрес. Він може досягати будь-якої адреси без використання будь-якого пристрою маршрутизації, якщо вони належать до однієї підмережі.

У цьому підручнику CCNA ми навчимося кількох речей, які слід враховувати під час сегментації мережі

- Правильна автентифікація користувача для доступу до захищеного сегменту мережі

- ACL або списки доступу мають бути правильно налаштовані

- Доступ до журналів аудиту

- Усе, що порушує захищений сегмент мережі, має бути перевірено – пакети, пристрої, користувачі, програми та протоколи

- Слідкуйте за вхідним і вихідним трафіком

- Політики безпеки, засновані на ідентифікації користувача або додатку, щоб визначити, хто має доступ до яких даних, а не на основі портів, IP-адрес і протоколів

- Не дозволяйте вихід даних власника картки в інший сегмент мережі за межами PCI DSS.

Процес доставки пакетів

Досі ми бачили різні протоколи, сегментацію, різні рівні зв’язку тощо. Тепер ми подивимося, як пакет доставляється по мережі. Процес доставки даних від одного хоста до іншого залежить від того, чи знаходяться хости-відправники та хости-одержувачі в одному домені.

Пакет можна доставити двома способами,

- Пакет, призначений для віддаленої системи в іншій мережі

- Пакет, призначений для системи в тій же локальній мережі

Якщо пристрої прийому та відправлення підключені до одного широкомовного домену, обмін даними можна здійснювати за допомогою комутатора та MAC адреси. Але якщо пристрої надсилання та приймання підключено до іншого широкомовного домену, тоді потрібно використовувати IP-адреси та маршрутизатор.

Доставка пакетів рівня 2

Доставка IP-пакетів в межах одного сегмента локальної мережі проста. Припустімо, що хост A хоче надіслати пакет на хост B. Спочатку йому потрібно мати IP-адресу, що відповідає MAC-адресі для хоста B. Оскільки на рівні 2 пакети надсилаються з MAC-адресою як адресами джерела та призначення. Якщо зіставлення не існує, хост A надішле ARP-запит (широкомовний у сегменті LAN) для MAC-адреси для IP-адреси. Хост B отримає запит і відповість відповіддю ARP із зазначенням MAC-адреси.

Внутрішньосегментна маршрутизація пакетів

Якщо пакет призначено для системи в тій самій локальній мережі, це означає, що вузол призначення знаходиться в тому ж сегменті мережі, що й вузол-відправник. Вузол-відправник адресує пакет наступним чином.

- Номер вузла призначення розміщується в полі адреси призначення заголовка MAC.

- Номер вузла відправника розміщується в полі адреси джерела заголовка MAC

- Повна адреса IPX вузла призначення розміщується в полях адреси призначення заголовка IPX.

- Повна IPX-адреса вузла-відправника розміщується в полях адреси призначення IPX-заголовка.

Доставка пакетів рівня 3

Щоб доставити IP-пакет через маршрутизовану мережу, потрібно виконати кілька кроків.

Наприклад, якщо хост A хоче надіслати пакет хосту B, він надішле пакет таким чином

- Хост А надсилає пакет на свій «шлюз за замовчуванням» (маршрутизатор шлюзу за замовчуванням).

- Щоб надіслати пакет на маршрутизатор, хосту A потрібно знати Mac-адресу маршрутизатора

- Для цього хост A надсилає запит ARP із запитом Mac-адреси маршрутизатора

- Потім цей пакет транслюється в локальній мережі. Маршрутизатор шлюзу за замовчуванням отримує запит ARP на MAC-адресу. Він відповідає хосту A з Mac-адресою маршрутизатора за замовчуванням.

- Тепер хост A знає MAC-адресу маршрутизатора. Він може надіслати IP-пакет із адресою призначення хосту B.

- Пакет, призначений для хосту B, надісланий хостом A на маршрутизатор за замовчуванням, матиме таку інформацію:

- Інформація про джерело IP

- Інформація про IP призначення

- Інформація про вихідну Mac-адресу

- Інформація про Mac-адресу призначення

- Коли маршрутизатор отримує пакет, він завершує запит ARP від хоста A

- Тепер хост B отримає запит ARP від маршрутизатора шлюзу за умовчанням для mac-адреси хосту B. Хост B відповідає відповіддю ARP із зазначенням пов’язаної з ним MAC-адреси.

- Тепер маршрутизатор за замовчуванням надішле пакет на хост B

Міжсегментна маршрутизація пакетів

У випадку, коли два вузли знаходяться в різних сегментах мережі, маршрутизація пакетів відбуватиметься наступним чином.

- У першому пакеті в заголовку MAC розмістіть номер призначення «20» з маршрутизатора та поле власного джерела «01». Для заголовка IPX розмістіть номер призначення «02», поле джерела як «AA» і 01.

- Перебуваючи в другому пакеті, у заголовку MAC розмістіть номер призначення як «02», а джерело як «21» з маршрутизатора. Для заголовка IPX розмістіть номер призначення «02», а поле джерела як «AA» і 01.

Бездротові локальні мережі

Бездротові технології вперше були представлені в 90-х роках. Він використовується для підключення пристроїв до локальної мережі. Технічно це називається протоколом 802.11.

Що таке WLAN або бездротові локальні мережі

WLAN – це бездротовий мережевий зв’язок на короткі відстані за допомогою радіо- або інфрачервоних сигналів. WLAN продається як торгова марка Wi-Fi.

Будь-які компоненти, які підключаються до мережі WLAN, вважаються станцією та належать до однієї з двох категорій.

- Точка доступу (AP): AP передає та приймає радіочастотні сигнали за допомогою пристроїв, здатних приймати передані сигнали. Зазвичай такими пристроями є маршрутизатори.

- Клієнт: Він може включати різноманітні пристрої, такі як робочі станції, ноутбуки, IP-телефони, настільні комп’ютери тощо. Усі робочі станції, які можуть з’єднуватися одна з одною, відомі як BSS (базові набори послуг).

Приклади WLAN включають:

- адаптер WLAN

- Точка доступу (AP)

- Станційний адаптер

- перемикач WLAN

- маршрутизатор WLAN

- Сервер безпеки

- Кабель, роз'єми і так далі.

Типи WLAN

- Інфраструктура

- Рівний-рівному

- Міст

- Бездротова розподілена система

Основна відмінність між WLAN і LAN

- На відміну від CSMA/CD (множинний доступ із визначенням несучої з виявленням колізій), який використовується в локальній мережі Ethernet. WLAN використовує технології CSMA/CA (множинний доступ із визначенням несучої мережі з уникненням зіткнень).

- WLAN використовує протоколи Ready To Send (RTS) і Clear To Send (CTS), щоб уникнути конфліктів.

- WLAN використовує інший формат кадру, ніж дротові локальні мережі Ethernet. WLAN вимагає додаткової інформації в заголовку рівня 2 кадру.

Важливі компоненти WLAN

WLAN значною мірою покладається на ці компоненти для ефективного бездротового зв’язку,

- Радіочастота Transmission

- Стандарти WLAN

- ITU-R місцевий бездротовий зв'язок FCC

- Стандарти 802.11 і протоколи Wi-Fi

- Wi-Fi Alliance

Давайте подивимося на це один за одним,

Радіочастота Transmission

Радіочастоти варіюються від частот мобільних телефонів до діапазону AM. Радіочастоти випромінюються в повітря антенами, які створюють радіохвилі.

Наступний фактор може впливати на передачу радіочастот,

- Поглинання– коли радіохвилі відбиваються від предметів

- Відображення– коли радіохвилі потрапляють на нерівну поверхню

- Розсіювання– коли радіохвилі поглинаються предметами

Стандарти WLAN

Кілька організацій зробили крок вперед для встановлення стандартів і сертифікації WLAN. Організація створила регуляторні органи для контролю за використанням діапазонів радіочастот. Перш ніж використовувати або впроваджувати будь-які нові передачі, модуляції та частоти, необхідно схвалити всі регулюючі органи послуг WLAN.

Ці регуляторні органи включають,

- Федеральна комісія зв’язку (FCC) для Сполучених Штатів

- Європейський інститут телекомунікаційних стандартів (ETSI) для Європи

Тоді як для визначення стандарту для цих бездротових технологій у вас є інші повноваження. До них належать:

- IEEE (Інститут інженерів з електротехніки та електроніки)

- МСЕ (Міжнародний союз електрозв'язку)

ITU-R місцевий бездротовий зв'язок FCC

ITU (Міжнародний союз електрозв'язку) координує розподіл спектру та регулювання між усіма регулюючими органами в кожній країні.

Ліцензія не потрібна для роботи бездротового обладнання в неліцензованих діапазонах частот. Наприклад, діапазон 2.4 гігагерца використовується для бездротових локальних мереж, а також пристроями Bluetooth, мікрохвильовими печами та портативними телефонами.

Протоколи WiFi і стандарти 802.11

IEEE 802.11 WLAN використовує протокол керування доступом до медіа, який називається CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance)

Система бездротового розподілу дозволяє бездротове з’єднання точок доступу в мережі IEEE 802.11.

Стандарт IEEE (Інститут інженерів з електротехніки та електроніки) 802 включає сімейство мережевих стандартів, які охоплюють специфікації фізичного рівня технологій від Ethernet до бездротового зв’язку. IEEE 802.11 використовує протокол Ethernet і CSMA/CA для спільного використання шляху.

IEEE визначив різні специфікації для послуг WLAN (як показано в таблиці). Наприклад, 802.11g застосовується до бездротових локальних мереж. Він використовується для передачі на короткі відстані зі швидкістю до 54 Мбіт/с у діапазоні 2.4 ГГц. Подібним чином можна мати розширення до 802.11b, яке застосовується до бездротових локальних мереж і забезпечує передачу 11 Мбіт/с (з резервною швидкістю до 5.5, 2 і 1 Мбіт/с) у діапазоні 2.4 ГГц. Він використовує лише DSSS (прямий спектр розширення послідовності).

У таблиці нижче показано різні протоколи Wi-Fi та швидкості передачі даних.

Wi-Fi Alliance

Альянс Wi-Fi забезпечує взаємодію між продуктами 802.11, які пропонують різні постачальники, надаючи сертифікацію. Сертифікація включає всі три радіочастотні технології IEEE 802.11, а також дострокове прийняття чернеток IEEE, які очікують на розгляд, наприклад того, що стосується безпеки.

Безпека WLAN

Безпека мережі залишається важливим питанням у WLAN. Як запобіжний захід випадковим бездротовим клієнтам зазвичай має бути заборонено приєднуватися до WLAN.

WLAN є вразливим до різних загроз безпеці, наприклад,

- Несанкціонований доступ

- Підробка MAC та IP

- Підслуховування

- Викрадання сесії

- DOS (відмова в обслуговуванні) атака

У цьому посібнику CCNA ми дізнаємося про технології, які використовуються для захисту WLAN від уразливостей,

- WEP (конфіденційність дротового еквівалента): Для протидії загрозам безпеки використовується WEP. Він забезпечує безпеку WLAN, шифруючи повідомлення, що передаються по повітрю. Таким чином, лише отримувачі, які мають правильний ключ шифрування, можуть розшифрувати інформацію. Але це вважається слабким стандартом безпеки, і WPA є кращим варіантом порівняно з цим.

- WPA/WPA2 (захищений доступ WI-FI): Представивши TKIP (тимчасовий ключ Integrity протокол) на Wi-Fi, стандарт безпеки додатково вдосконалений. TKIP регулярно оновлюється, що унеможливлює крадіжку. Крім того, цілісність даних покращується завдяки використанню більш надійного механізму хешування.

- Бездротові системи запобігання вторгненням/системи виявлення вторгнень: це пристрій, який контролює радіоспектр на наявність несанкціонованих точок доступу.

Існує три моделі розгортання WIPS,

- AP (точки доступу) частину часу виконує функції WIPS, чергуючи їх зі своїми звичайними функціями підключення до мережі

- AP (точки доступу) мають вбудовану спеціальну функцію WIPS. Таким чином, він може постійно виконувати функції WIPS і функції підключення до мережі

- WIPS розгортається через спеціальні датчики замість точок доступу

Впровадження WLAN

Під час впровадження WLAN розміщення точки доступу може мати більший вплив на пропускну здатність, ніж стандарти. На ефективність WLAN можуть впливати три фактори:

- Топологія

- відстань

- Розташування точки доступу.

У цьому підручнику CCNA для початківців ми дізнаємося, як WLAN можна реалізувати двома способами,

- Спеціальний режим: У цьому режимі точка доступу не потрібна, її можна підключити безпосередньо. Це налаштування краще для невеликого офісу (або домашнього офісу). Єдиний недолік - слабка безпека в такому режимі.

- Режим інфраструктури: У цьому режимі клієнт може бути підключений через точку доступу. Режим інфраструктури поділяється на два режими:

- Базовий набір послуг (BSS): BSS є базовим будівельним блоком бездротової локальної мережі 802.11. BSS складається з групи комп’ютерів і однієї AP (точки доступу), яка підключається до дротової локальної мережі. Існує два типи BSS: незалежний BSS та інфраструктурний BSS. Кожен BSS має ідентифікатор, який називається BSSID (це Mac-адреса точки доступу, яка обслуговує BSS).

- Розширений набір послуг (ESS): це набір підключених BSS. ESS дозволяє користувачам, особливо мобільним користувачам, переміщатися будь-де в межах зони, охопленої кількома AP (точками доступу). Кожен ESS має ідентифікатор, відомий як SSID.

Топології WLAN

- БСА: це називається фізичною зоною покриття РЧ (радіочастот), що надається точкою доступу в BSS. Це залежить від створюваного радіочастотного сигналу з різницею, спричиненою вихідною потужністю точки доступу, типом антени та фізичним оточенням, що впливає на радіочастотний сигнал. Віддалені пристрої не можуть спілкуватися безпосередньо, вони можуть спілкуватися лише через точку доступу. Точка доступу починає передавати маяки, які повідомляють про характеристики BSS, такі як схема модуляції, канал і підтримувані протоколи.

- ESA: якщо одна комірка не забезпечує достатнього покриття, можна додати будь-яку кількість комірок, щоб розширити охоплення. Це відоме як ESA.

- Для віддалених користувачів у роумінгу без втрати радіочастотних з’єднань рекомендується перекриття від 10 до 15 відсотків

- Для бездротової голосової мережі рекомендовано перекриття від 15 до 20 відсотків.

- Ціни даних: Швидкість передачі даних – це швидкість передачі інформації між електронними пристроями. Вимірюється в Мбіт/с. Зміна швидкості передачі даних може відбуватися на основі передачі за передачею.

- Конфігурація точки доступу: Бездротові точки доступу можна налаштувати через інтерфейс командного рядка або через графічний інтерфейс браузера. Функції точки доступу зазвичай дозволяють регулювати такі параметри, як радіо, яке ввімкнути, частоти, які пропонувати, і який стандарт IEEE використовувати на цьому РЧ.

Кроки для впровадження бездротової мережі,

У цьому підручнику CCNA ми навчимося основних кроків для впровадження бездротової мережі

Крок 1) Перевірте існуючу мережу та доступ до Інтернету для дротових хостів перед впровадженням будь-якої бездротової мережі.

Крок 2) Впровадження бездротового зв’язку з єдиною точкою доступу та одним клієнтом без безпеки бездротового зв’язку

Крок 3) Переконайтеся, що бездротовий клієнт отримав IP-адресу DHCP. Він може підключатися до локального дротового маршрутизатора за замовчуванням і переглядати зовнішній Інтернет.

Крок 4) Безпечна бездротова мережа за допомогою WPA/WPA2.

Пошук і усунення несправностей

WLAN може зіткнутися з кількома проблемами конфігурації, наприклад

- Налаштування несумісних методів безпеки

- Налаштування визначеного SSID на клієнті, який не відповідає точці доступу

Нижче наведено кілька кроків з усунення несправностей, які можуть допомогти у вирішенні вищезазначених проблем.

- Розбийте середовище на дротову та бездротову мережі

- Крім того, розділіть бездротову мережу на проблеми конфігурації та радіочастот

- Перевірте належну роботу наявної дротової інфраструктури та пов’язаних з нею служб

- Переконайтеся, що інші існуючі хости, підключені до Ethernet, можуть оновити свої адреси DHCP і отримати доступ до Інтернету

- Для перевірки конфігурації та усунення ймовірності проблем з РЧ. Розташуйте точку доступу та бездротовий клієнт разом.

- Завжди запускайте бездротовий клієнт із відкритою автентифікацією та встановлюйте з’єднання

- Перевірте наявність металевих перешкод, якщо так, змініть розташування точки доступу

Підключення до локальної мережі

Локальна мережа обмежується меншою територією. Використовуючи локальну мережу, ви можете з’єднати один з одним мережевий принтер, мережеве сховище, пристрої Wi-Fi.

Для підключення до мережі в різних географічних регіонах можна використовувати WAN (Wide Area Network).

У цьому посібнику CCNA для початківців ми побачимо, як комп’ютери в різних мережах спілкуються один з одним.

Знайомство з маршрутизатором

Маршрутизатор — це електронний пристрій, який використовується для підключення до локальної мережі. Він з’єднує принаймні дві мережі та пересилає пакети між ними. Відповідно до інформації в заголовках пакетів і таблицях маршрутизації маршрутизатор підключається до мережі.

Це основний пристрій, необхідний для роботи Інтернету та інших складних мереж.

Маршрутизатори поділяються на дві категорії:

- Статичний: адміністратор вручну встановлює та конфігурує таблицю маршрутизації для визначення кожного маршруту.

- Dynamic: Він здатний автоматично виявляти маршрути. Вони вивчають інформацію з інших маршрутизаторів. На основі цього він ухвалює пакетне рішення про те, як надсилати дані через мережу.

двійковий Digit Основний

Комп’ютер через Інтернет спілкується через IP-адресу. Кожен пристрій у мережі ідентифікується за унікальною IP-адресою. Ці IP-адреси використовують двійкову цифру, яка перетворюється на десяткове число. Ми побачимо це в наступній частині, спочатку ознайомимося з основними уроками двійкових цифр.

До двійкових чисел належать числа 1,1,0,0,1,1. Але як цей номер використовується для маршрутизації та зв’язку між мережами. Почнемо з базового бінарного уроку.

У двійковій арифметиці кожне двійкове значення складається з 8 бітів, або 1, або 0. Якщо біт дорівнює 1, він вважається «активним», а якщо він дорівнює 0, він «неактивний».

Як обчислюється двійковий файл?

Ви будете знайомі з десятковими позиціями, такими як 10, 100, 1000, 10,000 10 тощо. Це не що інше, як зведення до 10. Двійкові значення працюють подібним чином, але замість основи 2 використовуватиметься основа до 2. Наприклад, XNUMX0 , 21, 22, 23, ….26. Значення для бітів зростають зліва направо. Для цього ви отримаєте такі значення, як 1,2,4,….64.

Дивіться таблицю нижче.

Тепер, оскільки ви знайомі зі значенням кожного біта в байті. Наступним кроком буде зрозуміти, як ці числа перетворюються на двійкові, наприклад 01101110 і так далі. Кожна цифра «1» у двійковому числі представляє ступінь двійки, а кожен «0» — нуль.

У таблиці вище ви бачите, що біти зі значеннями 64, 32, 8, 4 і 2 увімкнені та представлені як двійкова 1. Отже, для двійкових значень у таблиці 01101110 ми додаємо числа

64+32+8+4+2, щоб отримати число 110.

Важливий елемент для схеми мережевої адресації

IP-адреса

Щоб побудувати мережу, спочатку нам потрібно зрозуміти, як працює IP-адреса. IP-адреса – це Інтернет-протокол. Він головним чином відповідає за маршрутизацію пакетів у мережі з комутацією пакетів. IP-адреса складається з 32 двійкових бітів, які діляться на мережеву частину та частину хоста. 32 двійкові біти розбиті на чотири октети (1 октет = 8 біт). Кожен октет перетворюється на десятковий і відокремлюється крапкою.

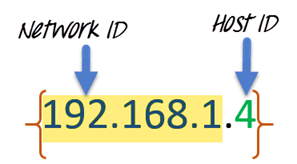

IP-адреса складається з двох сегментів.

- Ідентифікатор мережі– Ідентифікатор мережі визначає мережу, у якій знаходиться комп’ютер

- Ідентифікатор хоста– Частина, яка ідентифікує комп’ютер у цій мережі

Ці 32 біти розбиті на чотири октети (1 октет = 8 біт). Значення в кожному октеті коливається від 0 до 255 десяткових. Крайній правий біт октету містить значення 20 і поступово збільшується до 27 як показано нижче.

Візьмемо інший приклад,

Наприклад, у нас є IP-адреса 10.10.16.1, тоді спочатку адреса буде розбита на наступний октет.

- . 10

- . 10

- . 16

- .1

Значення в кожному октеті коливається від 0 до 255 десяткових. Тепер, якщо ви перетворите їх у двійкову форму. Це виглядатиме приблизно так: 00001010.00001010.00010000.00000001.

Класи IP-адрес

Класи IP-адрес класи поділяються на різні типи:

| Категорії класів | Вид спілкування | |

|---|---|---|

|

Клас |

0-127 |

Для інтернет спілкування |

|

Клас B |

128-191 |

Для інтернет спілкування |

|

Клас C |

192-223 |

Для інтернет спілкування |

|

Клас D |

224-239 |

Зарезервовано для багатоадресної передачі |

|

Клас Е |

240-254 |

Зарезервовано для досліджень і експериментів |

Для спілкування через Інтернет приватні діапазони IP-адрес наведені нижче.

| Категорії класів | |

|---|---|

|

Клас |

10.0.0.0 - 10.255.255.255 |

|

Клас B |

172.16.0.0 - 172.31.255.255 |

|

Клас C |

192-223 - 192.168.255.255 |

Підмережа та маска підмережі

Будь-якій організації може знадобитися невелика мережа з кількох десятків автономних машин. Для цього потрібно створити мережу з понад 1000 хостів у кількох будівлях. Це можна зробити шляхом поділу мережі на підрозділи, відомі як Підмережі.

Розмір мережі вплине,

- Клас мережі, на який ви претендуєте

- Отриманий номер мережі

- Схема IP-адресації, яку ви використовуєте для своєї мережі

Продуктивність може негативно вплинути під великим навантаженням трафіку через зіткнення та пов’язані з ними повторні передачі. Для цього маскування підмережі може бути корисною стратегією. Застосовуючи маску підмережі до IP-адреси, розділіть IP-адресу на дві частини розширена мережева адреса та адреса хоста.

Маска підмережі допомагає вам точно визначити кінцеві точки підмережі, якщо ви перебуваєте в цій підмережі.

Інший клас має типові маски підмережі,

- Клас А- 255.0.0.0

- Клас B- 255.255.0.0

- Клас C- 255.255.255.0

Безпека маршрутизатора

Захистіть свій маршрутизатор від несанкціонованого доступу, втручання та прослуховування. Для цього використовуйте такі технології, як

- Захист гілок від загроз

- VPN із високозахищеним підключенням

Захист гілок від загроз

- Маршрутизація трафіку гостей: Направляйте трафік гостей безпосередньо в Інтернет і направляйте корпоративний трафік до головного офісу. Таким чином гостьовий трафік не буде становити загрозу для вашого корпоративного середовища.

- Доступ до публічної хмари: Лише вибрані типи трафіку можуть використовувати локальний Інтернет-шлях. Різне програмне забезпечення безпеки, як-от брандмауер, може захистити вас від несанкціонованого доступу до мережі.

- Повний прямий доступ до Інтернету: весь трафік направляється в Інтернет за допомогою локального шляху. Це забезпечує захист корпоративного класу від загроз корпоративного класу.

Рішення VPN

Рішення VPN захищає різні типи WAN (загальнодоступні, приватні, дротові, бездротові тощо) і дані, які вони передають. Дані можна розділити на дві категорії

- Дані в спокої

- Дані під час передачі

Дані захищені за допомогою наступних технологій.

- Криптографія (автентифікація джерела, приховування топології тощо)

- Відповідно до стандарту відповідності (HIPAA, PCI DSS, Sarbanes-Oxley)

Підсумки

- Повна форма CCNA або абревіатура CCNA:Cisco Сертифікований мережевий партнер»

- Локальна мережа Інтернет — це комп’ютерна мережа, яка об’єднує комп’ютери на обмеженій території.

- WAN, LAN і WLAN є найпопулярнішими локальними мережами Інтернету

- Згідно з еталонною моделлю OSI, рівень 3, тобто мережевий рівень, бере участь у створенні мережі

- Рівень 3 відповідає за пересилання пакетів, маршрутизацію через проміжні маршрутизатори, розпізнавання та пересилання повідомлень домену локального хоста на транспортний рівень (рівень 4) тощо.

- Деякі з поширених пристроїв, які використовуються для встановлення мережі, включають:

- NIC

- концентратори

- Мости

- Комутатори

- Маршрутизатор

- TCP відповідає за розбиття даних на невеликі пакети перед їх надсиланням у мережу.

- Еталонна модель TCP/IP на рівні Інтернету робить дві речі,

- Передача даних на рівні мережевого інтерфейсу

- Маршрутизація даних до правильних пунктів призначення

- Доставка пакетів через TCP більш безпечна та гарантована

- UDP використовується, коли обсяг даних для передачі невеликий. Це не гарантує доставку пакетів.

- Сегментація мережі передбачає поділ мережі на менші мережі

- Сегментація VLAN

- Підмережа

- Пакет можна доставити двома способами,

- Пакет, призначений для віддаленої системи в іншій мережі

- Пакет, призначений для системи в тій же локальній мережі

- WLAN – це бездротовий мережевий зв’язок на короткі відстані за допомогою радіо- або інфрачервоних сигналів

- Будь-які компоненти, які підключаються до мережі WLAN, вважаються станцією та належать до однієї з двох категорій.

- Точка доступу (AP)

- Клієнт

- WLAN використовує технологію CSMA/CA

- Технології, що використовуються для захисту WLAN

- WEP (конфіденційність дротового еквівалента)

- WPA/WPA2 (захищений доступ WI-FI)

- Бездротові системи запобігання вторгненням/системи виявлення вторгнень

- WLAN може бути реалізована двома способами

- Спеціальний режим

- Маршрутизатор з’єднує принаймні дві мережі та пересилає пакети між ними

- Маршрутизатори поділяються на дві категорії:

- Статичний

- Dynamic

- IP-адреса — це Інтернет-протокол, який відповідає за маршрутизацію пакетів у мережі з комутацією пакетів.

- IP-адреса складається з двох сегментів

- Ідентифікатор мережі

- Ідентифікатор хоста

- Для спілкування через Інтернет приватні діапазони IP-адрес класифікуються

- Захистіть маршрутизатор від несанкціонованого доступу та прослуховування за допомогою

- Захист гілок від загроз

- VPN із високозахищеним підключенням

Завантажте PDF-файл із запитаннями та відповідями на інтерв’ю CCNA