Description

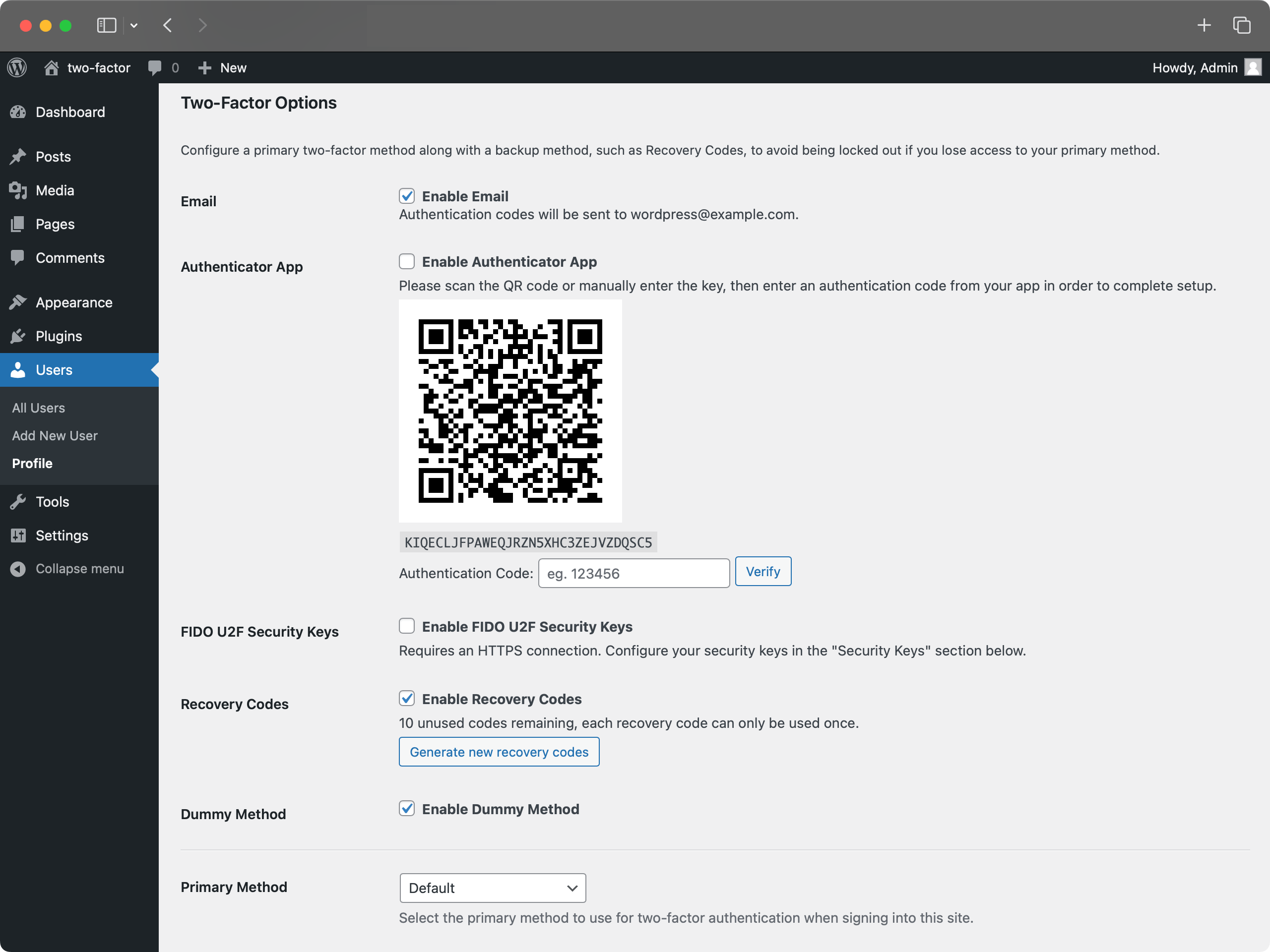

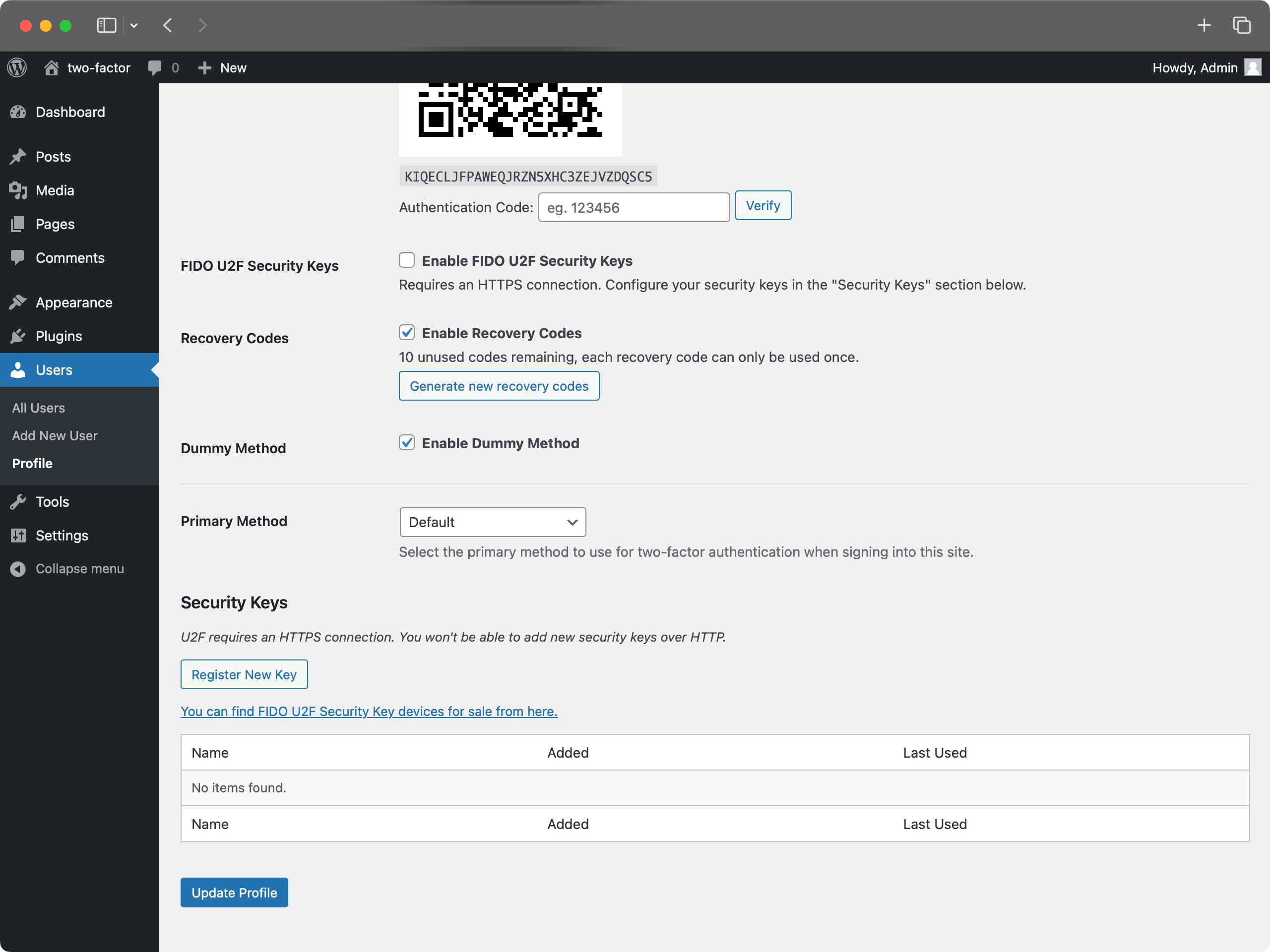

Utilisez la section « Options de Two-factor » dans « Comptes Profil » pour activer et configurer un ou plusieurs fournisseurs d’authentification à deux facteurs pour votre compte :

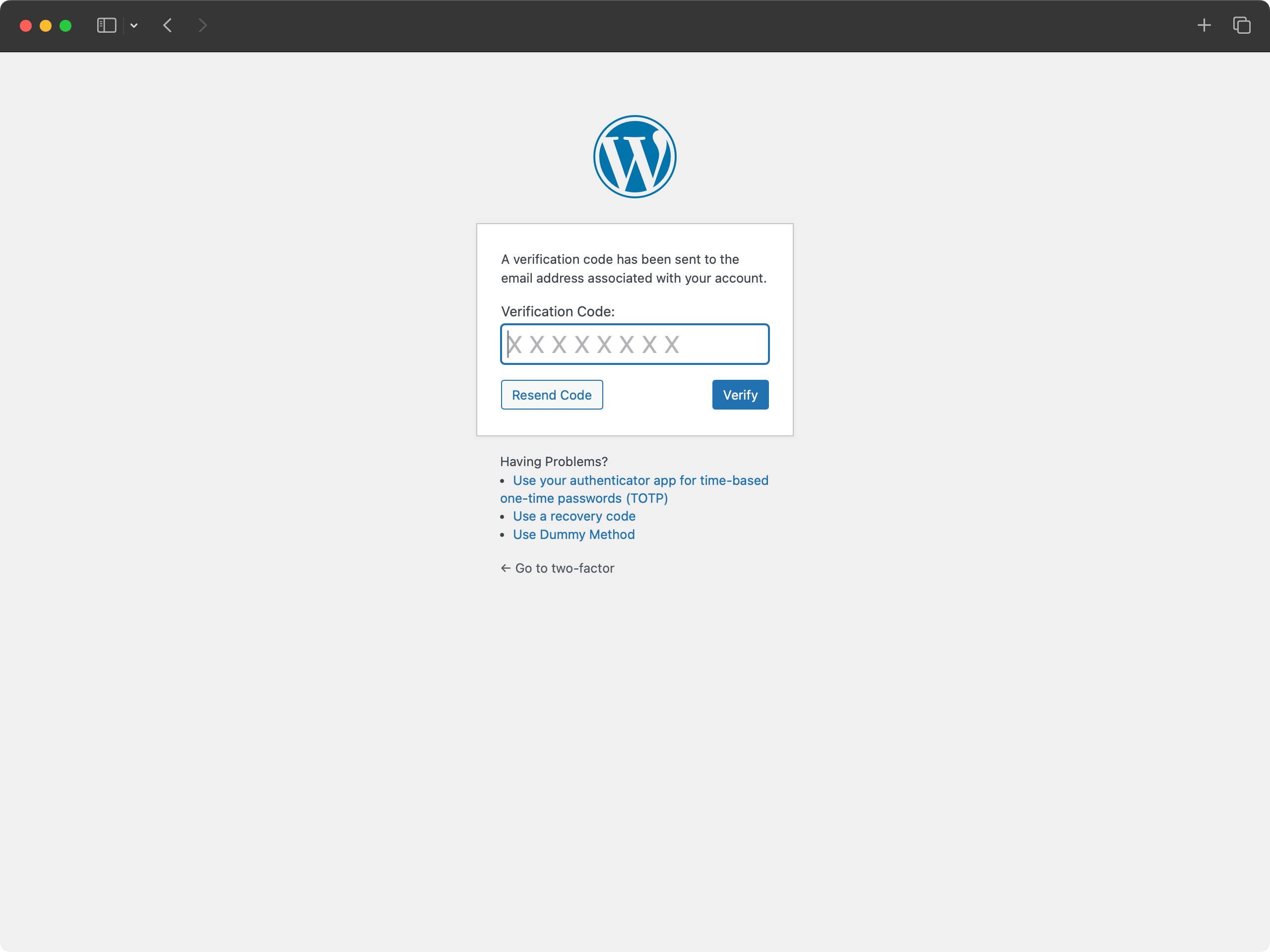

- Codes fournis par e-mail

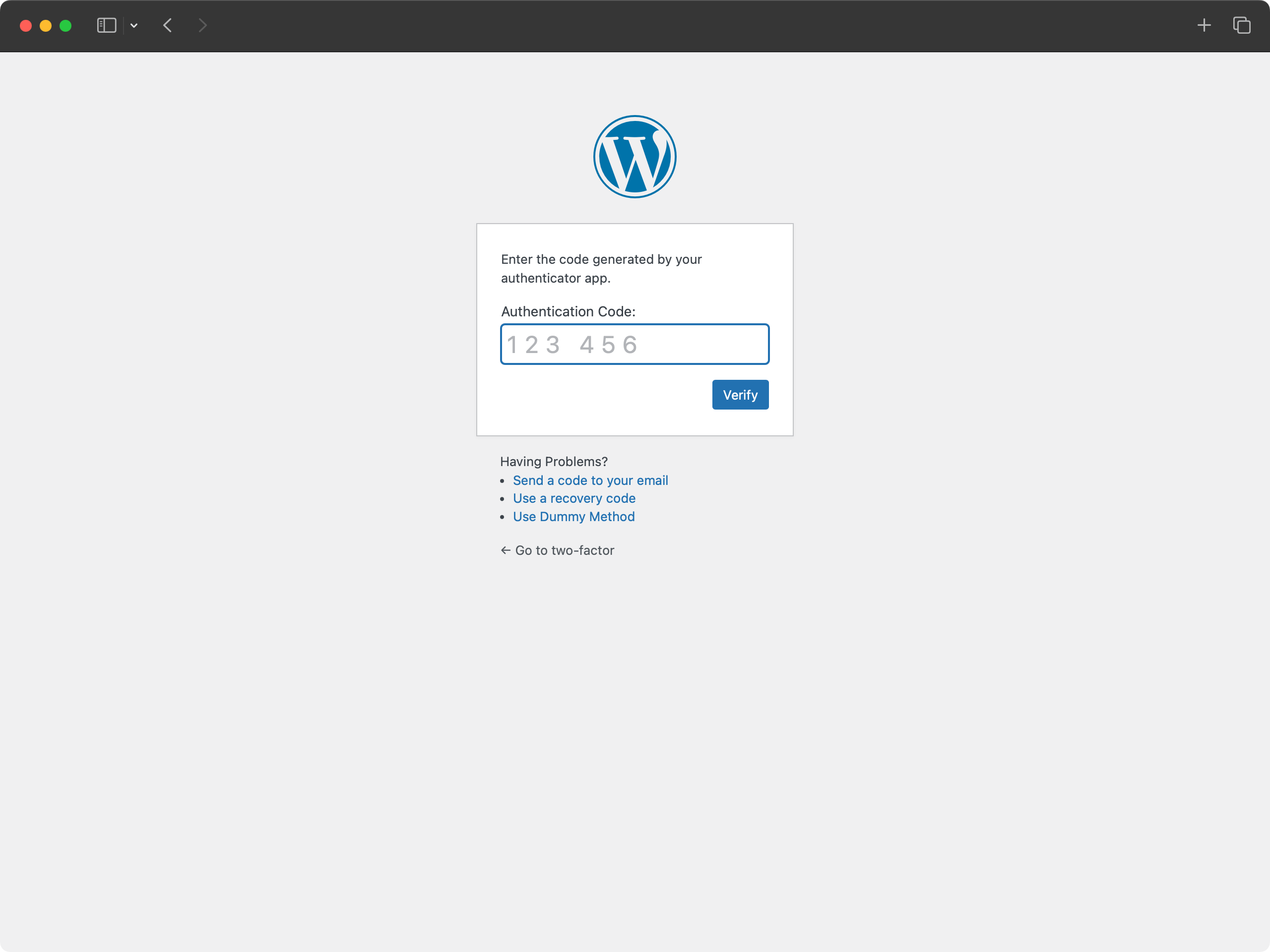

- Mots de passe à usage unique basés sur le temps (TOTP)

- Second facteur FIDO Universal (U2F)

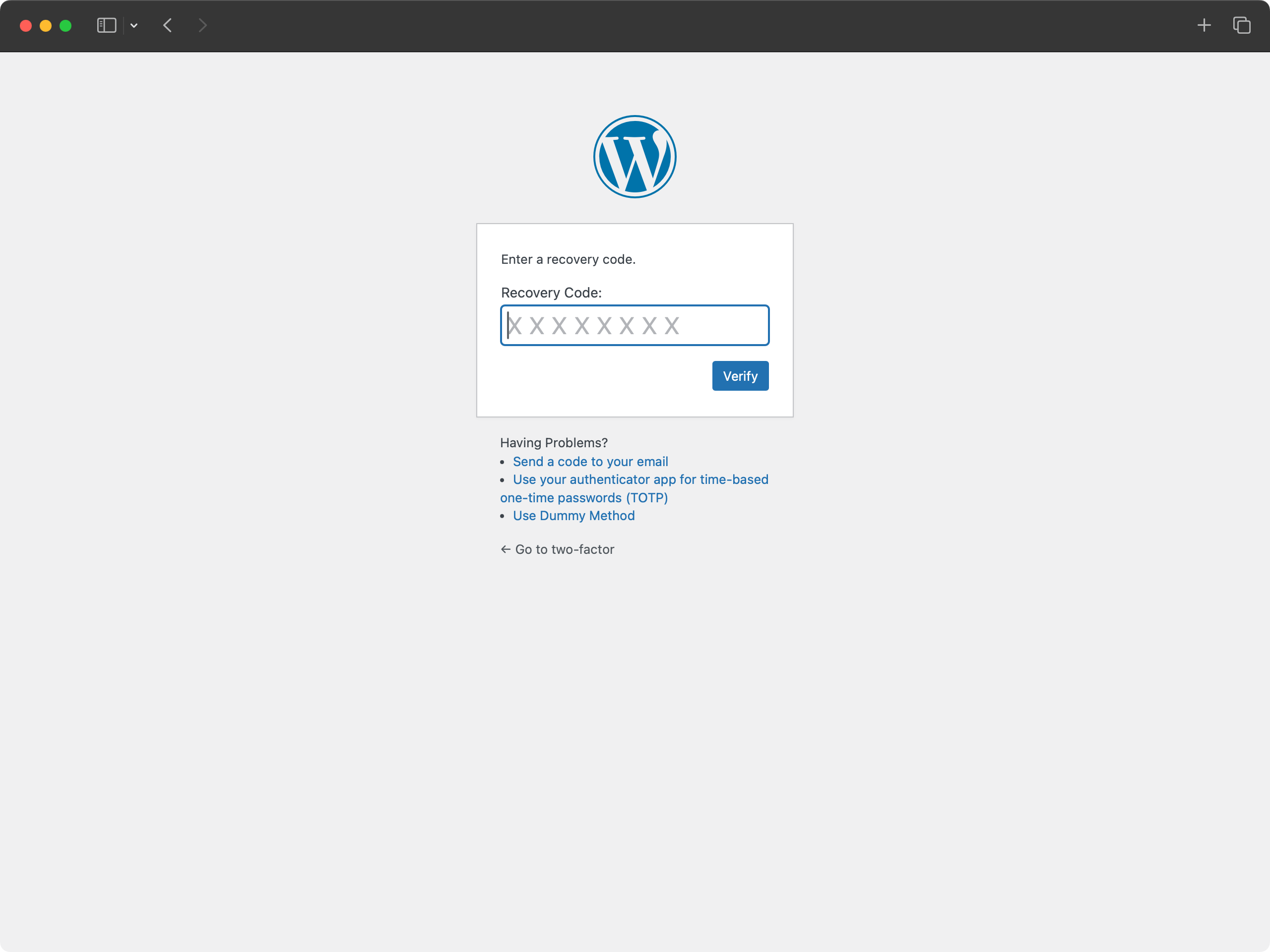

- Codes de récupération

- Méthode factice (uniquement à des fins de test)

Pour un historique complet, voyez cet article.

Actions & Filtres

Voici une liste des crochets d’action et de filtre fournis par l’extension :

- Le filtre

two_factor_providersremplace les fournisseurs d’authentification à deux facteurs disponibles, tels que les mots de passe à usage unique basés sur l’heure et les e-mails. Les valeurs du tableau sont les noms de classe PHP des fournisseurs d’authentification à deux facteurs. - Le filtre

two_factor_providers_for_userremplace les fournisseurs à deux facteurs disponibles pour un compte spécifique. Les valeurs du tableau sont des instances de classes de fournisseurs et l’objet compteWP_Userest disponible en tant que deuxième argument. - Le filtre

two_factor_enabled_providers_for_userremplace la liste des fournisseurs à deux facteurs activés pour un compte. Le premier argument est un tableau contenant les noms de classe des fournisseurs activés en tant que valeurs, le deuxième argument est l’ID du compte. - L’action

two_factor_user_authenticatedqui reçoit l’objetWP_Userconnecté comme premier argument afin de déterminer le compte connecté immédiatement après le processus d’authentification. - Le filtre

two_factor_user_api_login_enablelimite l’authentification pour l’API REST et XML-RPC aux mots de passe d’application uniquement. Fournit l’ID du compte comme deuxième argument. - Le filtre

two_factor_email_token_ttlremplace l’intervalle de temps en secondes pendant lequel un jeton d’e-mail est pris en compte après sa génération. Il accepte le temps en secondes comme premier argument et l’ID de l’objetWP_Useren cours d’authentification. - Le filtre

two_factor_email_token_lengthsurcharge le nombre par défaut de 8 caractères pour les jetons d’e-mail. - Le filtre

two_factor_backup_code_lengthsurcharge le nombre de caractères par défaut de 8 pour les codes de récupération. Fournit leWP_Userdu compte associé en tant que deuxième argument. - Le filtre

two_factor_rest_api_can_edit_userdétermine si les réglages de double authentification d’un compte peuvent être modifiés via l’API REST. Le premier argument est la valeur booléenne actuelle$can_edit, le second argument est l’ID du compte.

Captures d’écrans

FAQ

-

Quelles versions de PHP et WordPress l’extension Two-Factor prend-t’elle en charge ?

-

Cette extension prend en charge les deux dernières versions majeures de WordPress et la version minimale de PHP prise en charge par ces versions de WordPress.

-

Comment envoyer un retour ou obtenir de l‘aide pour un bogue ?

-

Le meilleur endroit pour signaler des bogues, suggérer des fonctionnalités ou faire part de tout autre commentaire (non lié à la sécurité) est la page Two Factor GitHub issues. Avant de soumettre un nouveau problème, veuillez rechercher les problèmes existants afin de vérifier si quelqu’un d’autre a déjà signalé le même retour.

-

Où puis-je signaler des bogues de sécurité ?

-

Les contributeurs et contributrices de l’extension ainsi que la communauté WordPress prennent les bogues de sécurité très au sérieux. Nous apprécions vos efforts pour divulguer vos découvertes de manière responsable et nous ferons tout notre possible pour reconnaître vos contributions.

Pour signaler un problème de sécurité, veuillez consulter le programme WordPress HackerOne.

Avis

Contributeurs/contributrices & développeurs/développeuses

« Two-Factor » est un logiciel libre. Les personnes suivantes ont contribué à cette extension.

Contributeurs“Two-Factor” a été traduit dans 38 locales. Remerciez l’équipe de traduction pour ses contributions.

Traduisez « Two-Factor » dans votre langue.

Le développement vous intéresse ?

Parcourir le code, consulter le SVN dépôt, ou s’inscrire au journal de développement par RSS.

Journal des modifications

Voyez l’historique des versions.