0% encontró este documento útil (0 votos)

181 vistas6 páginasGuía Práctica de Nmap para Usuarios

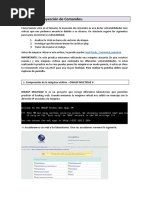

1. El documento presenta varios ejemplos prácticos del uso de la herramienta Nmap, incluyendo escaneos de ping, definición de puertos, escaneos ARP, escaneos FIN, NULL y Xmas. 2. También muestra cómo usar scripts de Nmap para descubrir sistemas operativos y vulnerabilidades. 3. El autor recomienda probar Nmap en máquinas virtuales para evitar problemas y aprender sus múltiples funcionalidades y combinaciones de opciones.

Cargado por

Felipe OrcoapazaDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como DOCX, PDF, TXT o lee en línea desde Scribd

0% encontró este documento útil (0 votos)

181 vistas6 páginasGuía Práctica de Nmap para Usuarios

1. El documento presenta varios ejemplos prácticos del uso de la herramienta Nmap, incluyendo escaneos de ping, definición de puertos, escaneos ARP, escaneos FIN, NULL y Xmas. 2. También muestra cómo usar scripts de Nmap para descubrir sistemas operativos y vulnerabilidades. 3. El autor recomienda probar Nmap en máquinas virtuales para evitar problemas y aprender sus múltiples funcionalidades y combinaciones de opciones.

Cargado por

Felipe OrcoapazaDerechos de autor

© © All Rights Reserved

Nos tomamos en serio los derechos de los contenidos. Si sospechas que se trata de tu contenido, reclámalo aquí.

Formatos disponibles

Descarga como DOCX, PDF, TXT o lee en línea desde Scribd